Тема данного поста - максимально простой способ поднять OpenVPN тунель.

Причина появления поста - незначительные и вроде бы очевидные нюансы, без которых работа системы невозможна.

Предыстория:

Pfsense - основанная на FreeBSD операционная система для маршрутизаторов (шлюзов, роутеров). Я ей пользуюсь достаточно давно, но до сих пор в плане OpenVPN настраивал ее в качестве клиента. И вот возникла потребность настроить сервер, причем под клиенты на разных OS.

Дано:

Свежеустановленная система pfSense 2.4.4, на борту 2 интерфейса WAN и LAN, на WAN белый IP.Процес:

- Подключаемся к веб-интерфейсу pfSense

- Идем во вкладку система -> сертификаты -> Центры сертификации и создаем самоподписанный корневой сертификат(центр сертификации):

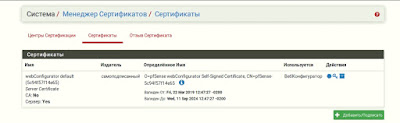

- Переключаемся на вкладку сертификаты, на данный момент в ней только сертификат веб интерфейса:

- Жмем кнопку "+добавить/подписать" и генерируем сертификат OpenVPN сервера:

Меняем только подчеркнутые позиции

Меняем тип сертификата на серверный - Жмем кнопку "+добавить/подписать" и генерируем сертификат OpenVPN клиента:(поздняя правка не делаем этот пункт!!!)

Меняем только подчеркнутые поля - Наблюдаем в сертификатах примерно такую картину:

- Переходим к настройкам OpenVPN сервера:

Запустим мастер - Так как стоит задача получения быстрого результата воспользуемся мастером. Работа мастера в картинках:

Жмем далее

Снова далее

Далее

Длинная страница проверки и правки настроек здесь можно изменить порт

Задаем внутреннюю сеть туннеля и сжатие

Настройки клиента по умолчанию не трогал, при желании можно потом настроить

Для того чтоб создать разрешающие правила в файрволе ставим птички

Завершаем работу мастера - По умолчанию OpenVPN использует протокол UDP, который не дает подтверждения получения пакета, чтобы иметь возможность проверить правила файрвола и доступность порта, временно заменяем в настройках OpenVPN сервера и правилах файрвола UDP на TCP:

- С помощью сервиса, например 2ip.ua, проверяем доступность порта 1194(по умолчанию, если не меняли) на нашем внешнем белом IP. Я несколько раз сталкивался с тем что хотя в договоре белый IP был, провайдер не осуществлял сразу его проброс на адрес конечного устройства и приходилось решать вопрос с техподдержкой.

- Сервер доступен извне - возвращаем UDP на место.

- Настройка завершена

я

ВідповістиВидалитиПро настройку клиента для windows напишите плииз

ВідповістиВидалитиПостараюсь на следующей неделе написать. Вкратце необходимо создать пользователя(Система, менеджер пользователей), под него ключ, при создании, потом идете VPN->OpenVPN/Client Export выбираете опции по необходимости и внизу страницы качаете на выбор или файл настроек или инсталяху с настройками под вашу систему. Сейчас очень занят но постараюсь не затягивать.

ВідповістиВидалитиКак увидеть сеть клиента pfsense из сети сервера?

ВідповістиВидалитилучший способ воспользоваться вкладкой "специфические настройки клиента" настроек openvpn сервера, кроме того в настройках самого сервера есть опции какие сети должны быть видны клиенту. Убедиться, что на файрволе создались нужные правила, если нет создать руками.

ВідповістиВидалити